Defensa cibernética

Con Tutatis contra los virus de Twitter

Guerra cibernética suena a película de acción, pero la realidad es mucho más sencilla: la defensa de ataques cibernéticos implica ante todo cuidado y atención. En Alemania, hay un organismo cuya misión es proteger a políticos, empresas y ciudadanos de ataques en la red.

Los dioses de épocas pasadas probablemente hoy se frotarían los ojos maravillados. Por ejemplo, Tutatis, a quien los celtas confiaban el poder en la guerra y en la paz, ¿podría creer que su tarea incluiría las redes sociales? En el enorme monitor de una pared en el Centro de Situación Informática de Alemania, Tutatis vería seguramente tan pocos peligros para su pueblo como cualquier otro ciudadano común.

El programa que lleva el nombre de Tutatis muestra en la pantalla gráficos que representan el estado actual del servicio de mensajes Twitter. El equipo liderado por Christian Eibl, director del Centro de Situación, trata de encontrar anomalías. Por ejemplo, si aparece muchas veces como hashtag una nueva palabra que podría estar relacionada con problemas de seguridad en la tecnología informática, los funcionarios del Centro de Situación aguzan los oídos. Examinas si detrás no hay un virus nuevo, un ataque cibernético o un software malicioso todavía desconocido. Estas son las armas de hoy en día. No hay comparación posible con la guerra analógica de los romanos contra los galos y su dios Tutatis en la historieta Asterix. El lugar de las espadas y los puños lo ocupan ahora los programas maliciosos y las redes de bots.

En estas grandes pantallas, los funcionarios observan el estado de las plataformas de las redes sociales y al mismo tiempo controlan los servidores del gobierno.

| Foto (detalle): © picture alliance / Oliver Berg / dpa

El peligro es tan invisible como real: según estimaciones de la Asociación de la Industria de Internet (ECO), ya en 2014 el cuarenta por ciento de las computadoras alemanas estaba infectado con software malicioso. Los criminales instalan este software malicioso en computadoras ajenas para poder sacar provecho de sus recursos. Así surgen las redes de bots, que tienen el ancho de anda y el rendimiento necesarios para poder atacar otros ordenadores y sus redes. Desde 2014 el problema, más que disminuir, ha ido creciendo. A mediados de 2018, el instituto AV-TEST, que se especializa en seguridad informática, registraba por día alrededor de 350.000 nuevos programas maliciosos y aplicaciones potencialmente no deseadas.

En estas grandes pantallas, los funcionarios observan el estado de las plataformas de las redes sociales y al mismo tiempo controlan los servidores del gobierno.

| Foto (detalle): © picture alliance / Oliver Berg / dpa

El peligro es tan invisible como real: según estimaciones de la Asociación de la Industria de Internet (ECO), ya en 2014 el cuarenta por ciento de las computadoras alemanas estaba infectado con software malicioso. Los criminales instalan este software malicioso en computadoras ajenas para poder sacar provecho de sus recursos. Así surgen las redes de bots, que tienen el ancho de anda y el rendimiento necesarios para poder atacar otros ordenadores y sus redes. Desde 2014 el problema, más que disminuir, ha ido creciendo. A mediados de 2018, el instituto AV-TEST, que se especializa en seguridad informática, registraba por día alrededor de 350.000 nuevos programas maliciosos y aplicaciones potencialmente no deseadas.

Defensa cibernética desde un edificio prefabricado

Descubrir los peligros es parte de las tareas de Oficina Federal de Seguridad Informática (BSI), la única autoridad federal que por ley tiene como misión la defensa cibernética. En la más que sobria central de Bonn, más de novecientos expertos se ocupan de evaluar los movimientos en Internet. Este desangelado edificio prefabricado de los años setenta su usó antes para una empresa de neumáticos. Sólo las estrictas medidas de seguridad en la entrada revelan a los nuevos inquilinos. El Centro de Situación está en el cuarto piso y tiene aun más protección. Eibl dirige la mirada hacia las dos filas de escritorios desde los cuales los colaboradores observan los seis enormes monitores. Controlan, entre otras cosas, que la red gubernamental esté accesible y examinan la entrada de correos electrónicos en los servidores de la central del gobierno en Berlín.

En la Oficina de Seguridad Informática de Bonn, más de novecientos expertos evalúan los movimientos de Internet.

| Foto (detalle): © picture alliance / Oliver Berg / dpa

Pero no se trata sólo de problemas tecnológicos, también se analizan las consecuencias políticas de eventuales ataques en la red. Por eso aquí trabajan en conjunto diversos grupos de profesionales, desde especialistas informáticos a politólogos. También observa los monitores un especialista en infraestructuras críticas como las redes de energía o los hospitales. El peligro de ataques a represas o centrales eléctricas, sin embargo, es mucho menor de lo que se supone comúnmente, dice el portavoz del centro Matthias Gärtner. “Ahí podemos dejar las cosas como están. No hay un botón controlador que, si de pronto alguien lo presiona, haga volar todo por el aire”.

En la Oficina de Seguridad Informática de Bonn, más de novecientos expertos evalúan los movimientos de Internet.

| Foto (detalle): © picture alliance / Oliver Berg / dpa

Pero no se trata sólo de problemas tecnológicos, también se analizan las consecuencias políticas de eventuales ataques en la red. Por eso aquí trabajan en conjunto diversos grupos de profesionales, desde especialistas informáticos a politólogos. También observa los monitores un especialista en infraestructuras críticas como las redes de energía o los hospitales. El peligro de ataques a represas o centrales eléctricas, sin embargo, es mucho menor de lo que se supone comúnmente, dice el portavoz del centro Matthias Gärtner. “Ahí podemos dejar las cosas como están. No hay un botón controlador que, si de pronto alguien lo presiona, haga volar todo por el aire”.

Miles de ataques diarios a las autoridades federales

Dos pisos más abajo del Centro de Situación tiene su sede el Centro Nacional de Defensa Cibernética. Aquí se reúnen todos los actores esenciales vinculados a la tarea de perseguir en la red a criminales, terroristas o espías. También están presentes la Nato y los servicios nacionales de seguridad. Es un lugar donde confluye la información y hay mucho que hacer. En 2016, por ejemplo, estos sabios de Internet lograron destruir la red de bots más grande del mundo llamada Avalanche. Los bots de Avalanche se habían concentrado en ataques de phishing y programas maliciosos para tener acceso al online-banking. Pero también la protección de la red del gobierno ya es trabajo suficiente. Los cazadores interceptan, antes de que sean abiertos, en promedio por día mil setecientos correos electrónicos. Los ataques aleatorios a ministerios y autoridades nacionales llegan a un número de mil por día.

Por mucho tiempo la opinión pública prestó poca atención a los problemas de seguridad en la red. Sin embargo, el BSI existe desde 1991 y el Centro Nacional de Defensa Cibernética se fundó en 2011. Ahora bien, en 2013 se tomó conciencia del problema de modo brusco con las revelaciones del ex agente de inteligencia estadounidense Edward Snowden. Entonces salió a la luz que la agencia de seguridad de los Estados Unidos incluso había espiado el teléfono celular de la canciller Angela Merkel. “Espiar a los amigos, eso no está nada bien”, dijo en aquella ocasión Merkel.

La canciller alemana se mostró profundamente indignada en 2013 cuando se descubrió el servicio secreto estadounidense había espiado su celular.

| Foto (detalle): © picture alliance / Rainer Jensen / dpa

El segundo escándalo que tuvo repercusión en los medios se produjo en mayo de 2015. Eibl recuerda ese día con todo detalle: unos hackers lograron entrar en las redes del Parlamento Alemán y permanecieron allí el tiempo suficiente para robar un número aún desconocido de documentos y datos. El sistema, evidentemente, no estaba tan asegurado como la red del ejecutivo. El parlamento no había querido delegar esta tarea en la BSI, pero dada la crisis se convocó a expertos de ese organismo para que prestaran su ayuda. Los expertos pudieron hacer un rastreo pero hasta hoy no está claro quiénes eran los hackers.

La canciller alemana se mostró profundamente indignada en 2013 cuando se descubrió el servicio secreto estadounidense había espiado su celular.

| Foto (detalle): © picture alliance / Rainer Jensen / dpa

El segundo escándalo que tuvo repercusión en los medios se produjo en mayo de 2015. Eibl recuerda ese día con todo detalle: unos hackers lograron entrar en las redes del Parlamento Alemán y permanecieron allí el tiempo suficiente para robar un número aún desconocido de documentos y datos. El sistema, evidentemente, no estaba tan asegurado como la red del ejecutivo. El parlamento no había querido delegar esta tarea en la BSI, pero dada la crisis se convocó a expertos de ese organismo para que prestaran su ayuda. Los expertos pudieron hacer un rastreo pero hasta hoy no está claro quiénes eran los hackers.

No es una situación desesperada pero las tareas son muchas

También forma parte del trabajo de los expertos de la BSI la protección de ciudadanos y empresas, en especial las más pequeñas, que no pueden pagarse los costosos sistemas de seguridad. La autoridad los informa de los peligros y de las medidas que pueden tomar. Provee un servicio no comercial y publica toda la información sobre los puntos débiles de los sistemas. Eibl cuenta que muchos de sus colaboradores han renunciado a empleos privados con altos salarios en la informática a cambio de poder consagrarse a la defensa pública. Sólo en 2019 se contrataron trescientos cincuenta nuevos especialistas en informática. A medida que crecen los riesgos crece también la prudencia: “Siempre hay agujeros”, sabe el jefe del Centro de Situación.

“El trabajo conjunto funciona muy bien”, opina Nabil Alsabah, experto en seguridad informática de la asociación Bitkom. La Oficina tiene una gran capacidad. “En otros países no ocurre lo mismo”. El experto se muestra tranquilo en relación con las amenazas de los hackers, pues con los ataques también aumenta el conocimiento sobre la defensa. La situación desesperada que pintan algunas películas es, para él, exagerada: nada de eso ha sucedido, “somos mejores de lo que creemos”.

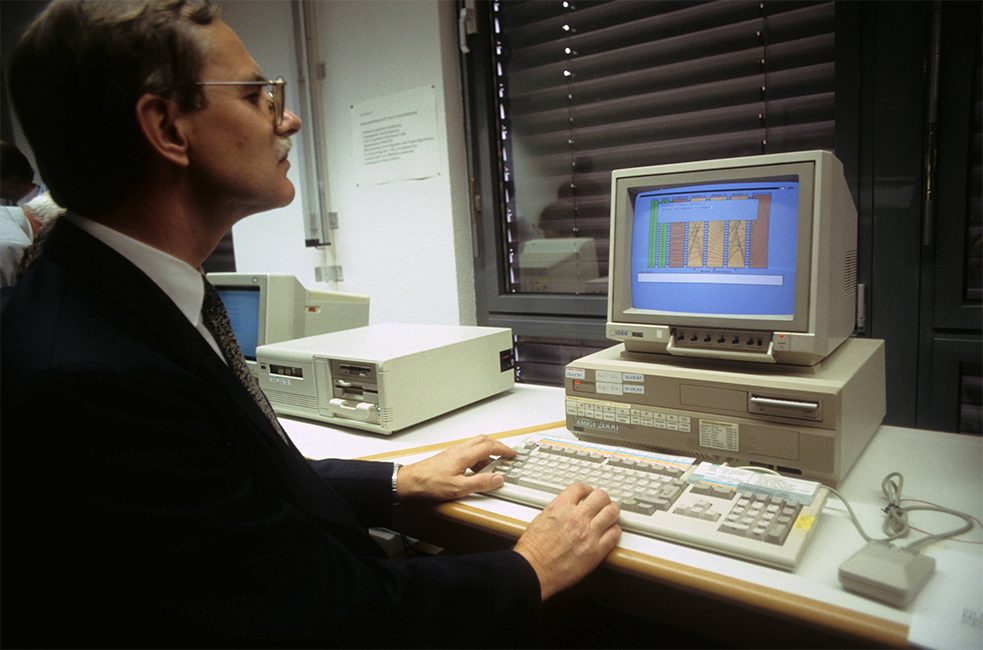

La BSI existía mucho antes de que el problema de la seguridad informática llegara a la consciencia pública: un colaborador de la BSI durante el trabajo en 1992.

| Foto (detalle): © picture alliance / Gisbert Paech / ullstein bild

Gärtner cree que por la creciente digitalización de la economía y de la vida privada la BSI deberá enfrentarse a nuevas tareas. Los vehículos autónomos, los aparatos domésticos en red, la robótica y la industria 4.0, todos estos desarrollos significan también terrenos que pueden atacar los espías o criminales. Su protección implica un trabajo conjunto y también un cambio de mentalidad por parte de las empresas competidoras. “Antes era casi imposible sentar a la misma mesa a dos empresas distintas y poner todas las cartas sobre la mesa”, explica. Hoy esto ha cambiado.

La BSI existía mucho antes de que el problema de la seguridad informática llegara a la consciencia pública: un colaborador de la BSI durante el trabajo en 1992.

| Foto (detalle): © picture alliance / Gisbert Paech / ullstein bild

Gärtner cree que por la creciente digitalización de la economía y de la vida privada la BSI deberá enfrentarse a nuevas tareas. Los vehículos autónomos, los aparatos domésticos en red, la robótica y la industria 4.0, todos estos desarrollos significan también terrenos que pueden atacar los espías o criminales. Su protección implica un trabajo conjunto y también un cambio de mentalidad por parte de las empresas competidoras. “Antes era casi imposible sentar a la misma mesa a dos empresas distintas y poner todas las cartas sobre la mesa”, explica. Hoy esto ha cambiado.

Comentarios

Comentario